33C3: Tor-Angriff mit Ultraschall-Spyware und verräterische Selfies

Neue Technologien und Medien bringen neue Überwachungsmöglichkeiten mit sich. Auf dem Jahrestreffen der Hacker ging es etwa um Nutzer-Tracking mit Ultraschall-Beacons und Gesichtserkennung auf Facebook und Instagram.

- Stefan Krempl

- Dr. Hans-Peter Schüler

Vor allem die Werbeindustrie ist im Netz ein Freund von Big Data, um möglichst genaue Personenprofile zu erstellen und Nutzern zielgerichtete Werbung zu servieren. "Als Heiligen Gral für Marketer" bezeichnet in diesem Sinne der Sicherheitsforscher Vasilios Mavroudis das User Tracking über verschiedene Geräte wie Smart TV, Desktop-PC oder Smartphone hinweg. Ein recht neuer Schrei dabei sei Lauschsoftware in Form von Ultraschall-Beacons.

"Das hört sich exotisch an", räumte der Experte auf dem am Freitagabend zu Ende gegangenen 33. Chaos Communication Congress (33C3) in Hamburg ein. Im Prinzip sei die Sache aber aus der Marketingdenke heraus verständlich. Bei den "uBeacons" handle es sich um eine Technik, mit der eine kleine Datensequenz in eine sehr hohe, von Menschen nicht hörbare Frequenz im Bereich zwischen 18.000 und 20.000 Hz enkodiert, über gängige Lautsprecher ausgesandt und von Mikrofonen in Smartphones eingefangen werde.

Der in London forschende Techniker hat die Funktionsweise der "Ultraschall-Leuchtfeuer" gemeinsam mit Kollegen aus Santa Barbara und Mailand untersucht. Einen Standard für uBeacons gebe es noch nicht, dafür aber "viele Patente", mit deren Hilfe sich der Rest zusammenreimen lasse. Eingebaut werden könnten die Soundbytes etwa in Anzeigen auf Webseiten oder im Fernsehen, zudem sei eine ausgefeilte Backend-Infrastruktur nötig.

Ein einschlägiges Programmiergerüst müsse ferner auf den Mobilgeräten der Nutzer laufen, führte Mavroudis aus. Das komme häufig mit gängigen Apps auf die Mobiltelefone und sei in Software-Entwicklerkits für Banner eingebaut. Als größere Firmen, die in dem Feld tätig seien, nannte er die von Bürgerrechtlern bereits angezählte und von der US-Handelsaufsicht FTC in die Mangel genommene SilverPush, Signal360 und LISNR Technology. Erstere habe sich vom US-Markt zurückgezogen, die einschlägige App laufe aber weiter. Insgesamt befänden sich einschlägige Anwendungen bereits auf Millionen von Smartphones, das "Ultraschall-Ökosystem" wachse stark.

uBeacons (2 Bilder)

Angriff

Bei einer auf die Technik setzenden Werbekampagne erstelle der Anbieter ein uBeacon für seinen Kunden und schicke dieses an Verlagspartner, die den Audiocode in ihre Inhalte einbetteten, erklärte der Experte. Schaue der Nutzer sich diese im Fernsehen an oder stoße er darauf auf einer Webseite, werde der Soundschnippsel emittiert. Dies funktioniere über eine Entfernung von bis zu sieben Meter, solange keine Wände dazwischen kämen.

Wenn das Mikrofon des Mobiltelefons des Betroffenen an sei, werde das Beacon aufgenommen und mit Zusatzinformationen über den User in Form verschiedenster Kennungen und Metadaten an den Provider zurückgeschickt. Dieser verfeinere damit das zugehörige Profil und sende darauf angepasste Werbung zurück. Das Ganze funktioniere auch beim Location-Based-Marketing, wo beteiligte Händler potenzielle Käufer in der Nähe direkt etwa mit Coupons und Rabatten ansprechen sowie ihr Verhalten im Laden verfolgen könnten.

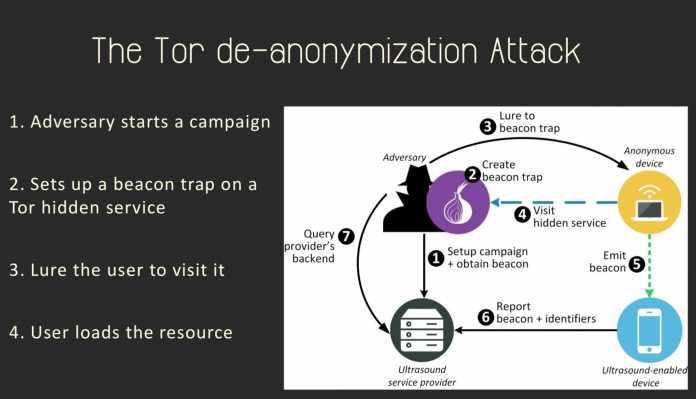

Mavroudis beschrieb auch einen Deanonymisierungsangriff auf Tor-Nutzer mit uBeacons. Er brachte ein Beispiel, in dem ein Whistleblower einem Journalisten über das Anonymisierungsnetzwerk eine Datei zukommen lassen wolle. Der neugierige Angreifer alias Pressevertreter könne dem Opfer nun durch Ausnutzen gängiger Web-Angriffe wie Cross-Site-Scripting oder Man-in-the-Middle einen selbst gefertigten uBeacon über eine Falle in einem versteckten Tor-Dienst unterjubeln. Dabei helfe die Tatsache, dass die Audio-Stückchen auf die Backend-Systeme der Anbieter zurückgespielt werden könnten. Dies werde in der Praxis häufig ausgenutzt, um in den Besitz von Gutscheinen zu kommen,

ohne selbst einen Laden aufsuchen zu müssen.

Gelange die Audiobotschaft so an das mit einem "anfälligen" Mobiltelefon ausgestattete Opfer, können dem Fachmann zufolge mit einer einschlägigen App die IP-Adresse, Telefonnummer, Android-Kennung beziehungsweise das Google-Konto, die IMEI, MAC-Adresse sowie der Standort ausgelesen werden. Damit sei der Whistleblower vergleichsweise einfach zu identifizieren.

Als Mittel gegen uBeacons hat das Forscherteam eine HTML5-Browsererweiterung bereitgestellt, die alle Audioquellen filtert. Damit lässt sich die Aufnahme von Ultraschall abstellen. Es plädiert zudem dafür, die Kontrollmöglichkeiten über die Audiokanäle in Android und iOS zu verfeinern, sodass nicht hörbare Frequenzen speziell zugelassen werden müssten. Mittelfristig sei eine Standardisierung von uBeacons nötig, damit Entwickler eine Programmierschnittstelle bauen könnten, über die ein Missbrauch der Technik von vornherein einzuschränken sei. Insgesamt müssten Firmen zu viel mehr Transparenz beim Datensammeln verpflichtet werden.

Der Medienkünstler Adam Harvey warnte derweil auf dem Kongress, dass Techniken zur Gesichtserkennung immer besser und parallel verstärkt gerade in sozialen Netzwerken eingesetzt würden. Ein kleiner Fotoausschnitt in der Größe von 20 mal 20 Pixeln reiche oft schon aus, um Personen zu identifizieren.

Zu bedenken ist laut dem Aktivisten, dass täglich rund sieben Millionen Fotos allein auf Instagram und Facebook hochgeladen und automatisch "einschließlich der Metadaten genau analysiert" werden. Selfies seien dabei besonders hilfreich, da sie im Gegensatz zu einem reinem Porträt noch viele Zusatzinformationen etwa über Körperhaltung, Kleidung oder genutzte Smartphones verrieten. Firmen wie Faception seien dazu übergegangen, die Abgebildeten anhand weitergehender Persönlichkeitsprofile allein anhand ihrer Gesichtszüge in Terroristen, Pokerspieler, Akademiker oder Menschen mit hohem IQ zu unterteilen.

Harvey hofft, dass die Mode eines Tages mehr Wert auf den Schutz der Privatsphäre legt und Textilien oder Accessoires gegen Massenüberwachung en vogue werden. Früher sei es auch üblich gewesen, nur mit Hut auf die Straße zu gehen. Der Künstler selbst hält in seinem Online-Shop für "Datenschutzgeschenke" unter anderem Burkas mit silbernem Metallstoff parat, die Kameras mit Wärmeerkennung austricksen und so besser vor Drohnenangriffen schützen sollen.

(hps)